Según el último informe de la compañía de ciberseguridad Fortinet, los ciberdelincuentes podrían emplear este año algoritmos de aprendizaje de máquina con el fin de detectar vulnerabilidades que dirijan a un ataque de día cero, la pesadilla para los guardianes de los datos de las compañías.

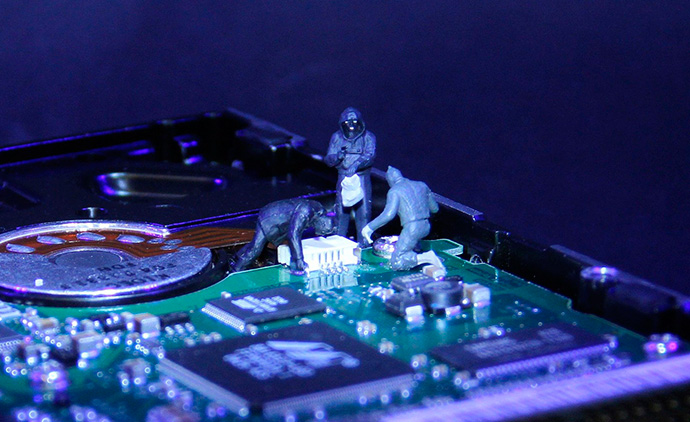

El robo de información sensible por parte de ciberdelincuentes se alza como uno de los temores que acechan al departamento de sistemas de las compañías. Como blindaje de los programas CMS, sus responsables se encargan de alejar las posibles inyecciones SQL – la filtración de un código intruso- que lleven a los cibercriminales, cual piratas, al abordaje de la información de los usuarios. Éste, sin embargo, no sería la única forma de ataque.

A finales del pasado mes de agosto, la compañía aérea British Airways sufría el peor ataque de su historia. Un grupo de cibercriminales había conseguido acceder a los datos de las tarjetas de 380.000 operaciones realizadas, llevándose consigo nombres, apellidos, direcciones físicas y de correo electrónico, números de tarjetas y sus fechas de expiración y códigos de seguridad.

Aquí los ‘hackers’ de sombrero negro no inyectaron código intruso en el de la web. Más bien, uno capaz de clonar los datos de las tarjetas que introducían los usuarios en el momento en que realizaban la compra. La tarea no resulta fácil, sin embargo. En declaraciones a IPMARK, desde el Instituto Nacional de Ciberseguridad (INCIBE) señalan que debido a su complejidad “es posible que estos ataques no sean tan generalizados en los robos de datos” en un futuro próximo.

Los cibercriminales podrían por ello dirigir sus ojos a otra herramienta. Según detalla la compañía de ciberseguridad Fortinet en su estudio ‘Predictions: AI Fuzzing and Machine Learning Poisoning’ (Predicciones: el fuzzing IA y el envenenamiento del aprendizaje de máquina, en español), la técnica de fuzzing, empleada por desarrolladores e investigadores de ciberseguridad y de gran complejidad, podría ser aprovechada este año por los ciberdelincuentes gracias a la posibilidad de automatizarla mediante modelos de aprendizaje de máquina (‘machine learning’).

Pero, ¿en qué consiste el ‘fuzzing’? Presente durante la creación de un programa, los desarrolladores se valen de esta técnica para descubrir vulnerabilidades que, de forma manual, no podrían ver. En concreto, la herramienta introduce posibles combinaciones mediante permutaciones de datos – como un campo de texto, un archivo o la combinación de botones- con el fin de detectar cuál destapa un agujero de seguridad.

Al emplear algoritmos de ‘machine learning’, es posible reducir el número de combinaciones que se realizan sobre el programa, ya que la herramienta “va aprendiendo del estado del ‘software’ con cada iteración, calculando patrones más propensos a causar una inestabilidad y descartando aquellos que no causarían ningún efecto”, explican desde el organismo.

De acuerdo con el informe de la compañía de ciberseguridad estadounidense, los ciberdelincuentes podrían emplear programas de ‘fuzzing’ basados en ‘machine learning’ con el fin de detectar vulnerabilidades en una determinada web o aplicación. Y de paso conseguir lo que temen los departamentos de sistemas: los ataques de día cero.

‘Machine learning’, aliado en la defensa

Esta nomenclatura acoge aquellas vulnerabilidades descubiertas por un atacante de las que la compañía afectada no tenía constancia y, por tanto, carece de parches de seguridad que detengan la ciberamenaza. Como explica Ramón de Cózar a IPMARK, director de innovación de Prodware España, en este tipo de ataques los ciberdelincuentes suelen ir por delante de las compañías. “En muchas ocasiones nos damos cuenta de la vulnerabilidad solamente después de que nos hayamos dado cuenta del ataque”, señala.

Pero si los algoritmos de aprendizaje de máquina proporcionan una herramienta efectiva para los ‘hackers’ de sombrero negro, también pueden resultar un arma poderosa de defensa. De acuerdo con De Cózar, gracias al ‘machine learning’ y a la vasta cantidad de datos con las que es capaz de trabajar, es posible detectar comportamientos anómalos que llevarían a un ataque. “Pero también ver, en esa cantidad ingente de información, cuándo va a haber un ataque en función de comportamientos del pasado”.

Es en este histórico de comportamientos donde, según el director de innovación de la consultora, se pueden detectar las vulnerabilidades que causan después los ataques de día cero. “Los mecanismos de ‘machine learning’ y la Inteligencia Artificial, al provocar y simular ataques, lo que están dándonos son pistas de en qué punto el ‘software’ pudiera tener una vulnerabilidad y la opción de anticiparnos, cosa que antes no podíamos”, enfatiza De Cózar.